なりすまし、改ざん、偽サイト…ECサイトを狙う詐欺の最前線

消費者と事業者を同時に襲う不正利用のリアル

近年、日本国内のECサイトや関連サービスを狙った詐欺被害が急増しています。手口はますます巧妙化・多様化し、SNS上でも「被害に遭った」「不安で利用できない」といった声が相次いでいます。特にEC事業者は標的とされやすく、売上やブランド信頼に直結する深刻な打撃を受けるケースも少なくありません。

本記事では、実際に寄せられた具体的な事例を踏まえながら、最新の詐欺パターン、その背後にある要因、そして事業者が被害を未然に防ぐために押さえておくべき視点を解説します。

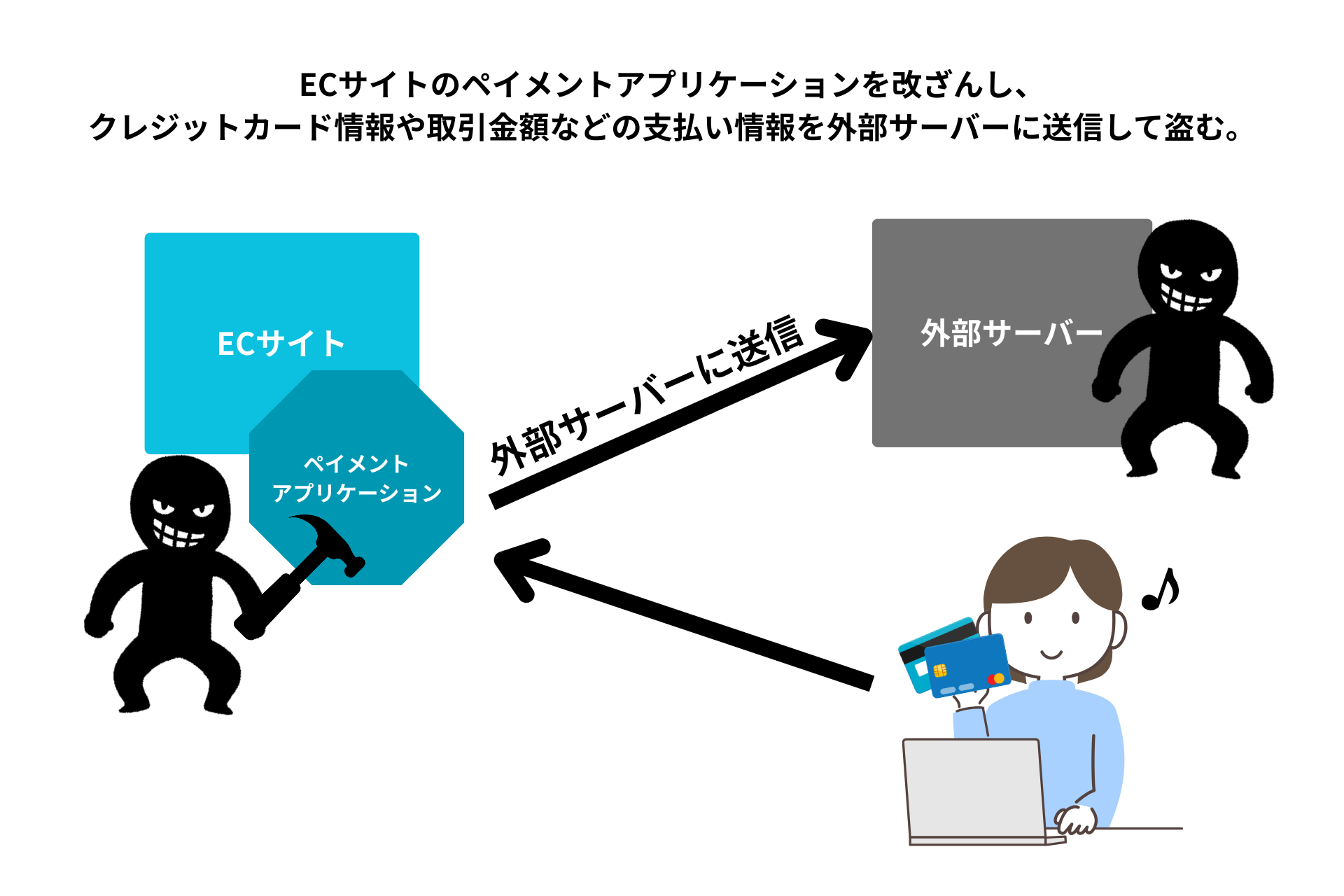

クレジットカード情報の漏洩

ECサイトの決済システムの脆弱性を突かれ、顧客のクレジットカード情報が盗まれるケース。攻撃者はペイメントアプリケーションを改ざんし、入力されたカード情報を外部サーバーに送信される状態になります。

家電メーカー直販ECの事例

| 発生時期 | 2024年7月にECサイトへの不正アクセスによる改ざんを検知し、同日にサイトのサービス提供およびカード決済を停止 |

|---|---|

| 被害内容 | サイトのソフトウェア脆弱性が悪用され、不正アクセスによってウェブサイトが改ざんされ不正スクリプトが埋め込まれたことによる |

| 原因 | 使用ソフトウェアの脆弱性を突かれたことによる |

| 発覚の経緯 | 7月に改ざんを検知、その後、一部情報流出を公表し、10月の調査完了により全体(数千名規模)の被害可能性を再発表した |

| 対応 | 影響のあるお客様にメール・書状で個別通知し、カード会社と連携のもとモニタリングを実施、再発防止のためセキュリティ対策と監視体制を強化 |

中古・リユース系EC の事例

| 発生時期 | 2025年7月に不正アクセスを検知し、8月にクレジットカード決済を一時停止 |

|---|---|

| 被害内容 | 決済画面の改ざんにより、顧客が入力した氏名・住所・電話番号・メールアドレス・領収書の宛名/但し書きなどの個人情報に加え、カード番号・セキュリティコード・有効期限・カード名義・カードブランドといったクレジットカード情報が外部に送信された可能性 |

| 原因 | 第三者による不正アクセスによって、ECサイトの決済入力画面に不正プログラム(スクリプト)が埋め込まれたことにより、入力情報が外部に転送される状態になったことが原因 |

| 発覚の経緯 | 7月に不正アクセスを検知し調査を開始。8月初旬には改ざんを確認し、同日中に修正・削除を完了してサイトの正常性を確認。4日後、クレジットカード決済を停止、公的機関への報告と警察への相談を実施 |

| 対応 | ・外部専門機関によるフォレンジック調査を実施しつつ、不正プログラムを修正・削除し、サイトの正常性を確保 ・個人情報保護委員会および静岡中央警察署へ報告を完了し、決済代行会社との協議も踏まえた対応を実施 ・銀行振込、代金引換、PayPay、d払いなど複数の代替決済手段を案内し、顧客の決済対応を継続できるよう配慮 ・顧客に対して身に覚えのない請求の確認を呼びかけ、必要に応じてカード会社への連絡や不正利用への対応を促し、問い合わせ窓口も設置 |

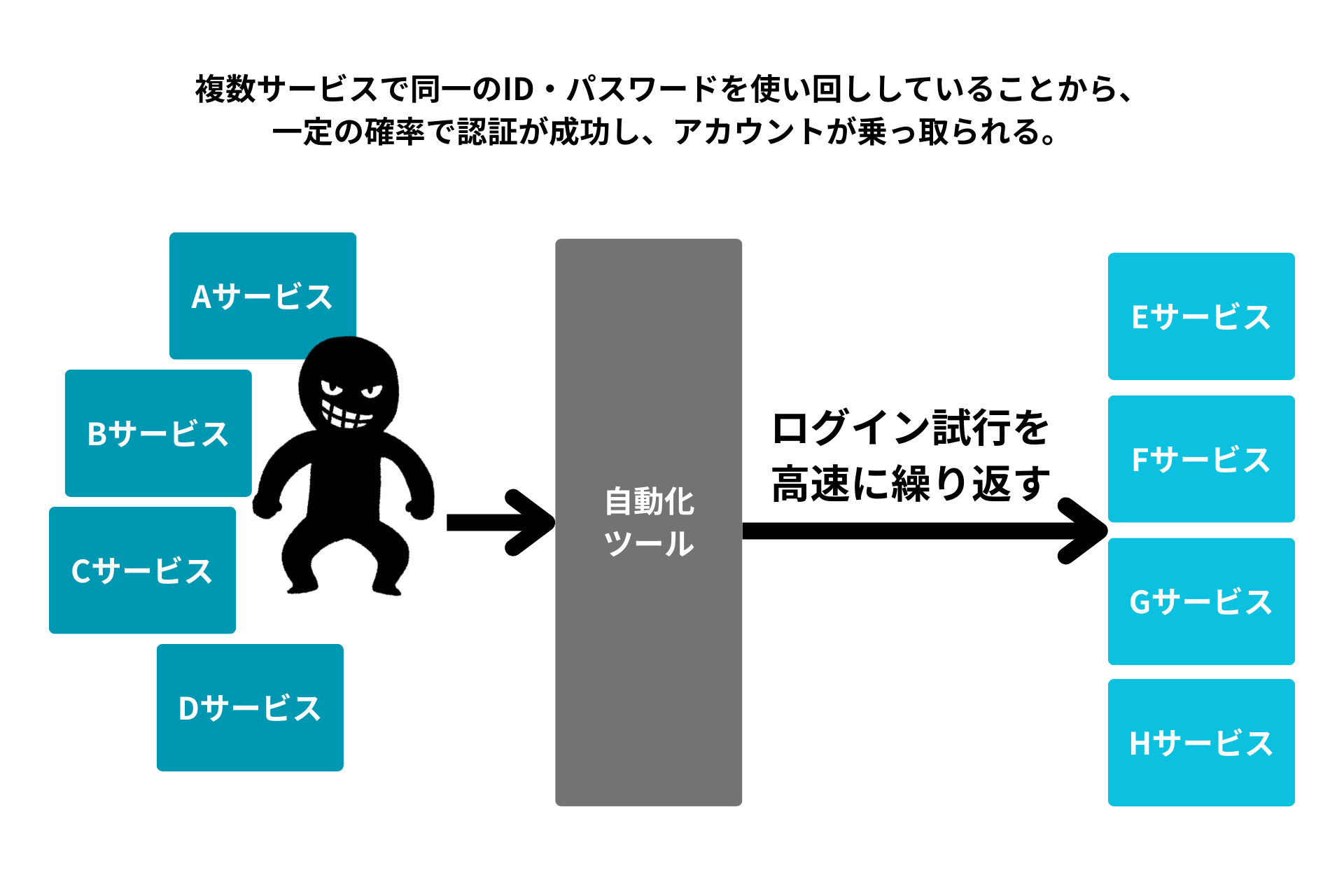

不正ログイン(パスワードリスト攻撃)

外部サービスから流出したID・パスワード情報を用いて、他のサービスへの不正アクセスを試みる攻撃手法です。攻撃者は、入手した大量の認証情報リストを自動化ツールにかけ、大規模かつ高速にログイン試行を繰り返します。多くの利用者が複数サービスで同一のID・パスワードを使い回していることから、一定の確率で認証が成功し、アカウントが乗っ取られます。

食品宅配ECの事例

| 発生時期 | 2024年11月下旬 |

|---|---|

| 被害内容 | 1万件規模のアカウントに「なりすましログイン」が確認され、氏名・住所・電話番号・メールアドレス・お届け先情報・予約/購入履歴などが参照された可能性あり。クレジットカード情報は決済代行会社による管理のため漏洩対象外 |

| 原因 | 他サービスで流出したID/パスワードを使ったパスワードリスト攻撃(リスト型アカウントハッキング)。WAF(ウェブアプリケーションファイアウォール)(※1)を回避してログインされた可能性あり |

| 発覚の経緯 | システムの異常を把握し、公式に発表されるに至った |

| 対応 | ・対象アカウントにパスワード再設定を呼びかけ ・登録情報と注文履歴の確認依頼 ・スパム・フィッシングメールへの注意喚起 ・なりすまし検知後の防御策強化、GoogleのreCAPTCHA導入 |

※1 WAF:Web Application Firewall (ウェブアプリケーションファイアウォール):通常のファイアウォールやIPS/IDS(侵入防止・検知システム)では防ぎにくい、Webアプリケーションに対する攻撃を防御する仕組み。

スポーツ・アウトドア用品ECの事例

| 発生時期 | 2024年11月上旬 |

|---|---|

| 被害内容 | ・数百件の不正ログインを確認 ・うち数十件で個人情報(氏名、住所、電話番号、性別、生年月日、購入履歴、配送先情報、クレジットカード番号の下3桁・有効期限)が閲覧された可能性あり |

| 原因 | 外部から不正に取得されたID・パスワードを用いたパスワードリスト攻撃(リスト型アカウントハッキング) |

| 発覚の経緯 | 会員から「身に覚えのない発注完了通知メールが届いた」との申告があり調査した結果、不正ログインが判明 |

| 対応 | ・不正アクセス元IPの遮断と監視体制強化 ・不正発注の特定と、関連アカウントの無効化、顧客への個別連絡 ・全会員のパスワード無効化および再設定の義務化 ・個人情報保護委員会への報告と警察への相談 ・利用者への注意喚起(パスワード使い回し防止、強固なパスワード設定など) |

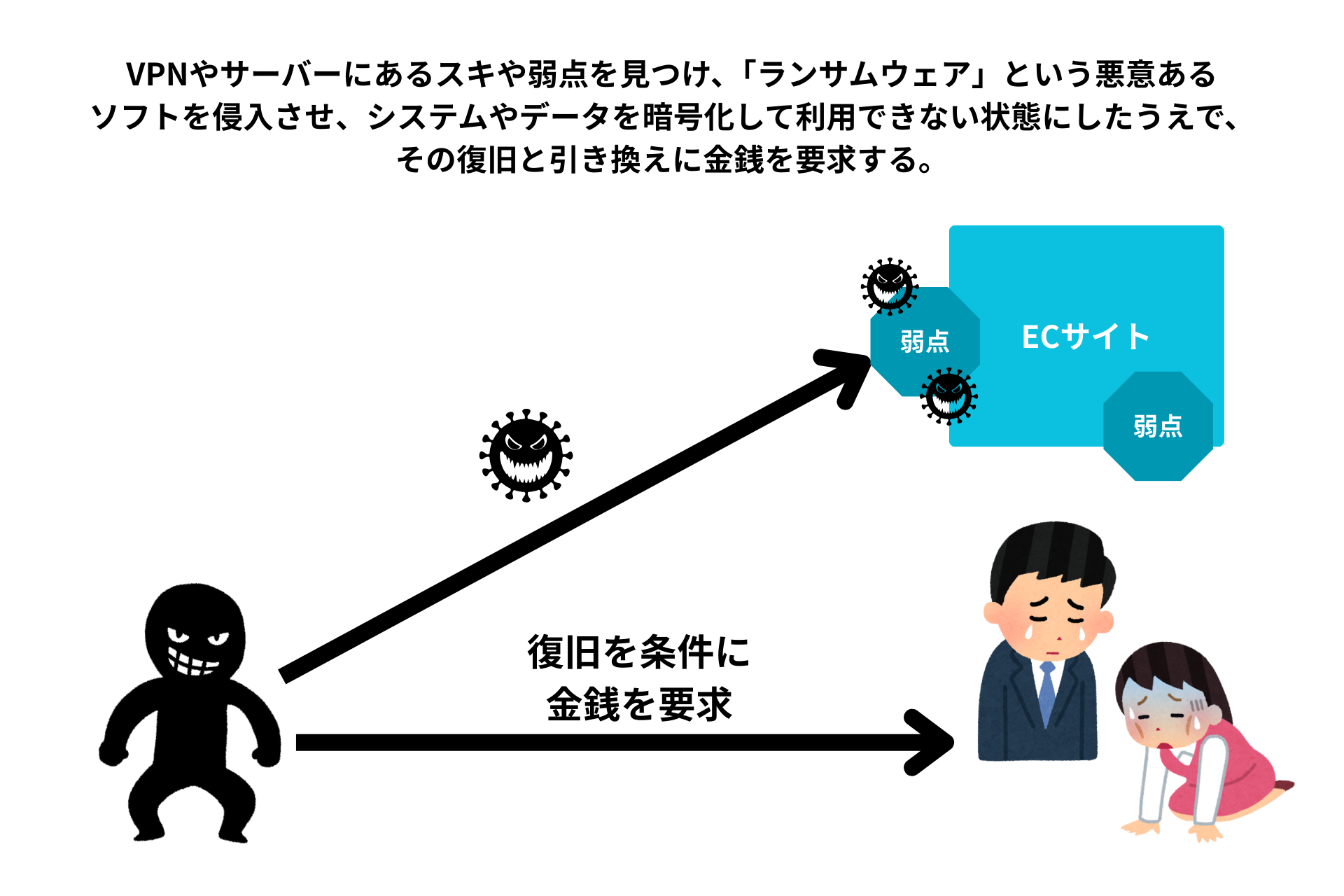

ランサムウェア攻撃

VPN装置やサーバーの脆弱性を突き、マルウェア(悪意あるソフトウェア)の一種である「ランサムウェア」を用いて、ECサイトのシステムや顧客データを暗号化して利用不能にし、その復旧と引き換えに金銭(身代金=Ransom)を要求する攻撃です。

エンタメ・テーマパークのチケットECの事例

| 発生時期 | 2025年1月、サーバーがランサムウェアによる不正アクセスを受け、社内システムに広範なトラブルが発生 |

|---|---|

| 被害内容 | 該当アクセスにより、公式ホームページ内のマイページ、来場予約の取得、公式eパスポートの購入、コーポレートサイトが一時的に利用不能となる |

| 原因 | リモートアクセス機器の脆弱性を狙った不正アクセスが被害の原因であると特定され、通信ネットワークに一部セキュリティ体制の不備があったことも要因とされた |

| 発覚の経緯 | 発覚後、対象サーバーと関連システムはすぐにネットワークから遮断。外部の専門機関による調査や解析が実施され、システムは最終的に復旧されて、本件による情報漏洩は現時点まで確認されていないと報告される |

| 対応 | ・各種アカウントの認証情報リセット ・管理ポリシーの見直し ・社内外に対しての通信ネットワークのセキュリティ強化 ・社内管理機器のセキュリティ強化 ・従業員教育の強化 |

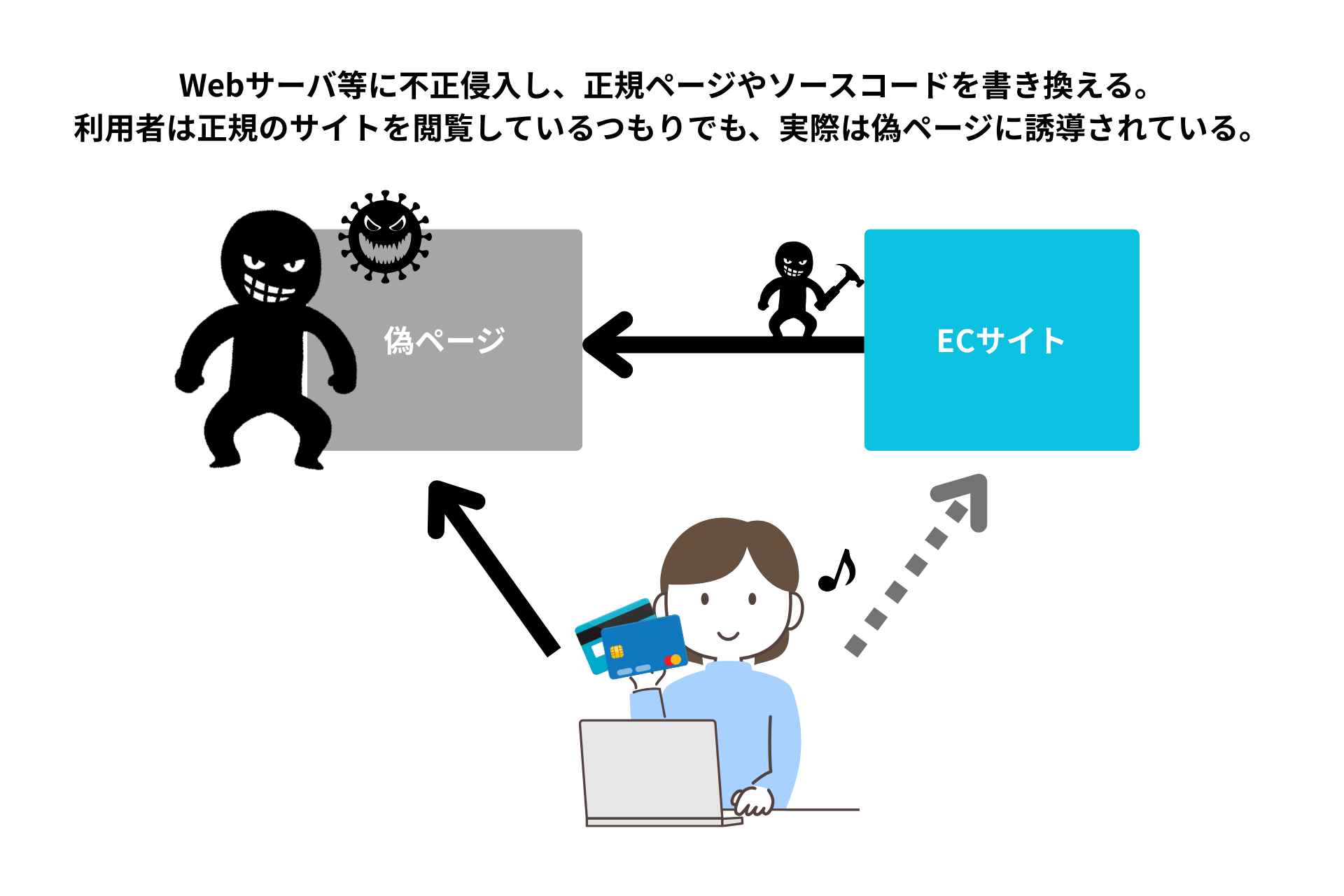

ウェブサイト改ざん(スキミング攻撃など)

ウェブサイト改ざんとは、攻撃者がWebサーバやWebアプリケーションに不正侵入し、正規のページやソースコードを勝手に書き換える行為を指します。利用者は正規のサイトを閲覧しているつもりでも、実際には偽ページや改ざんされたスクリプトに誘導され、情報を盗まれる危険があります。

自治体・公的機関系ECの事例

| 発生時期 | 2024年5月に県警本部からサイトプログラムの不正改ざんと個人情報漏えいの可能性について連絡を受け、翌日にサイトを停止 |

|---|---|

| 被害内容 | お客様のクレジットカード情報と、お客様の個人情報及びお届け先の個人情報(数万件規模)が漏えいした可能性 |

| 原因 | 通販サイトのシステムに不正ファイルの設置およびペイメント(決済)アプリケーションの改ざんが行われ、入力された情報が外部に送信される状態になっていた |

| 発覚の経緯 | 2024年5月、県警本部からの連絡で事案が発覚し、外部調査機関によるフォレンジック調査を開始 |

| 対応 | ・個人情報保護委員会への報告 ・警察に被害届を提出 ・会員や取引先に対してメールや書面での説明・謝罪を実施 ・不正利用の可能性がある顧客に注意喚起 ・サイトのセキュリティ強化、監視体制の見直しを実施し、再発防止に取り組む |

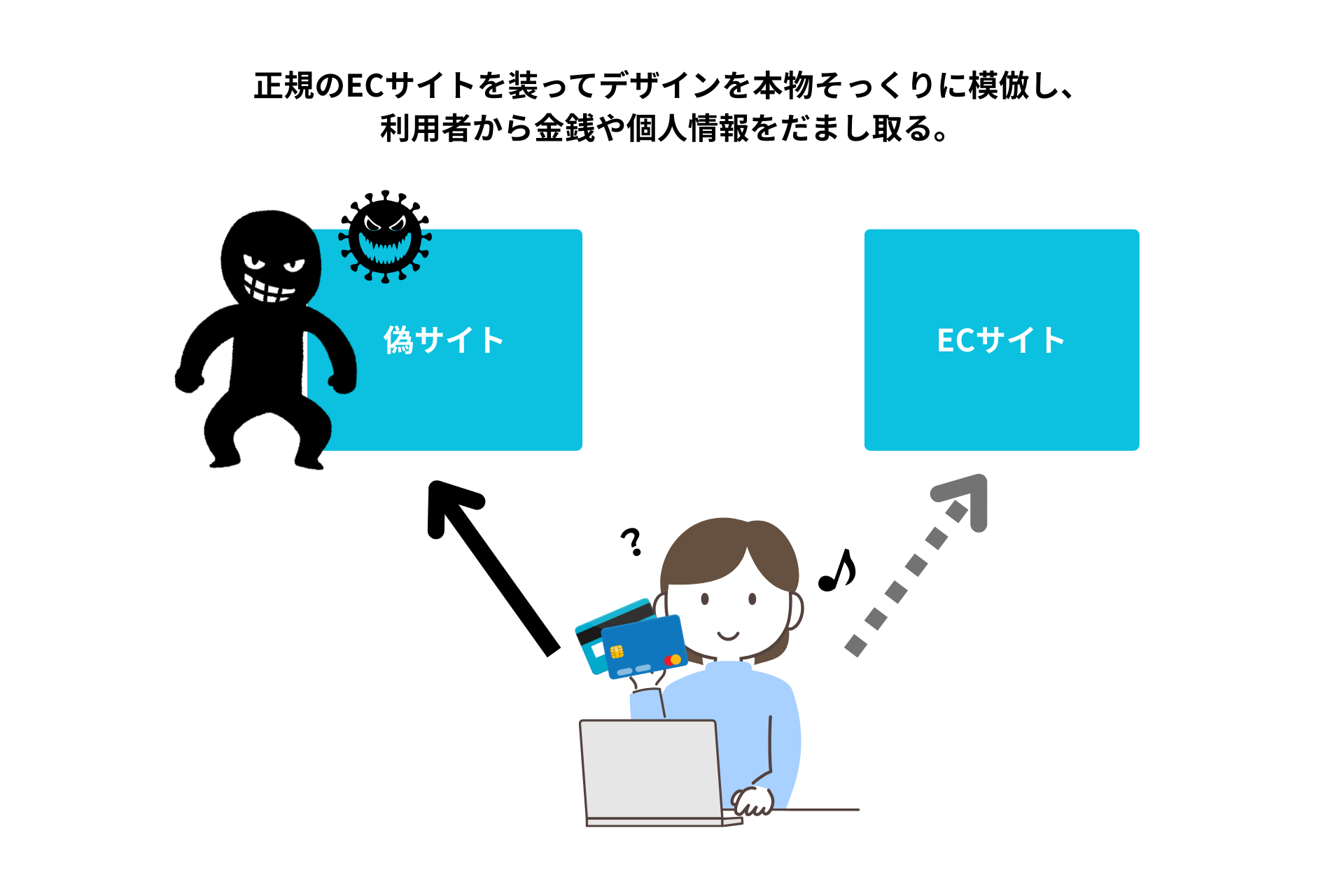

詐欺サイトによる間接的被害

詐欺サイトとは、正規のECサイトを装って商品販売やサービス提供を偽装し、利用者から金銭や個人情報をだまし取る不正サイトのことです。ドメインやデザインを本物そっくりに模倣するため、利用者は気づかずに購入手続きをしてしまうことがあります。

飲料流通業(酒類・食品)の事例

| 発生時期 | 2025年5月、公式サイトにて注意喚起を発表 |

|---|---|

| 被害内容 | 実際の被害件数や金額は非公表だが、消費者保護の観点から広く注意喚起。この偽サイトを利用すると、商品が届かない、偽の商品が送られる、クレジットカードが不正利用されるなどの被害が想定される |

| 原因 | 悪質業者が同社の会社情報(所在地・電話番号・社名など)を無断で盗用し、正規ECサイトに見せかけた偽通販サイトを開設 |

| 発覚の経緯 | 社内あるいは利用者からの通報を契機に、公式サイトを模した偽サイトが稼働している事実を確認。公式調査により、日酒販が運営していないにもかかわらず、会社情報がそのまま使われていることが判明 |

| 対応 | 公式サイトで注意喚起を告知 |

詐欺被害の影響とEC事業者が取るべき対策

詐欺被害は、事業者に多方面で深刻な影響を及ぼします。まず、調査費用や補償対応、システム改修などによって数百万〜数億円規模の金銭的損失が発生します。さらに、被害規模によってはサイト閉鎖や事業停止に至るなど、事業継続そのものが危機に陥るリスクもあります。加えて、個人情報保護法違反による最大1億円の罰金や、被害者からの損害賠償請求といった法的責任が生じる可能性も否定できません。そして何より、顧客にセキュリティ不安が広がることで信頼が損なわれ、顧客離れという長期的な損害につながります。

詐欺や不正アクセスによる被害を防ぐため、EC事業者が実施すべき主な対策は以下の通りです。

1.定期的な脆弱性診断

XSS(クロスサイトスクリプティング)※2やSQLインジェクション※3など、外部からの攻撃に悪用されやすい脆弱性を定期的に診断・修正し、システムの安全性を維持します。

2.WAF(Web Application Firewall)や不正アクセス検知の導入

改ざんや不正ログインを早期に発見し、被害拡大を防ぐために、WAFや侵入検知システム(IDS/IPS)を導入します。

3.多要素認証(MFA)の活用

管理者アカウントや顧客アカウントのログイン時に多要素認証を設定し、ID・パスワード流出時の不正利用を防止します。

4.SSL/TLSによる通信の暗号化

サイト全体をHTTPS化し、顧客情報や決済情報が通信途中で盗み見られないよう保護します。

5.バックアップと監視体制の整備

定期的なデータバックアップとシステム監視を行い、被害発生時に迅速な復旧と原因特定ができる体制を構築します。

これらを組み合わせて運用することで、被害の予防だけでなく、万一発生した場合の影響も最小限に抑えることが可能です。

※2 XSS(クロスサイトスクリプティング):Webサイトに悪意のあるスクリプト(主にJavaScript)を埋め込み、利用者のブラウザ上で不正に実行させる攻撃手法。

※3 SQLインジェクション:データベースとやりとりするSQL(Structured Query Language:データベースと会話するための言語)文に、悪意ある命令文を入力として埋め込み、意図しない操作を実行させる攻撃。

不正に合うと決済承認率は下がる。だからこそ「不正検知」と「承認率改善」が不可欠

ECサイトが不正被害に遭うと、直接的な損害だけでなく、もう一つ大きな影響が出ます。それは「決済承認率の低下」です。

カード会社や決済代行会社は、不正が多発している加盟店をリスクが高いと判断し、正規の取引であっても承認を厳しくする傾向があります。すると、本来なら購入できるはずのお客様の取引までもが弾かれてしまい、売上を逃す結果につながってしまうのです。

つまり、不正利用は「被害額の増加」と「承認率の低下」という二重のダメージを招き、企業成長を阻害してしまいます。

この負の連鎖を断ち切るためには、不正をいち早く検知してブロックすること、そして決済承認率を継続的に改善していくことが不可欠です。だからこそ、外部の専門的な知見とテクノロジー、そして最新のトレンドを常に捉えて活用することが重要です。

YTGATEが提供する 「YTGuard」 は、決済データの可視化に加え、リアルタイム不正検知・承認率改善・カゴ落ち防止を一体で実現する次世代ソリューションです。単なるセキュリティ対策にとどまらず、売上最大化と顧客体験の向上を同時に実現できる点が強みです。

すでに多くの大手EC事業者に導入され、成果が実証されている「YTGuard」を活用することで、御社のECサイトも不正被害を未然に防ぎつつ、健全な成長を加速させることが可能です。

ECサイトの脆弱性を補完するだけでなく、積極的に不正をブロックし、お客様に安全に利用してもらう環境を築きましょう。